El contenido del portapapeles puede ser un objetivo tentador para los ciberataques, ya que los usuarios de dispositivos móviles suelen copiar y pegar información confidencial, como contraseñas o información de pago, utilizando el portapapeles. Mediante el uso de portapapeles, los atacantes pueden adquirir información sobre sus objetivos y filtrar datos valiosos.

Incluso se han documentado casos de atacantes que tomaron el control del portapapeles y reemplazaron su contenido por razones nefastas. Uno de esos casos implica la modificación de una dirección de billetera de criptomonedas copiada justo antes de que el usuario la pegue en una aplicación que administra billeteras de criptomonedas o en un mensaje de chat. Además, este tipo de ataques hacen uso de un componente legal del sistema en lugar de explotar una debilidad, lo que hace que sea más difícil encontrar una solución al problema.

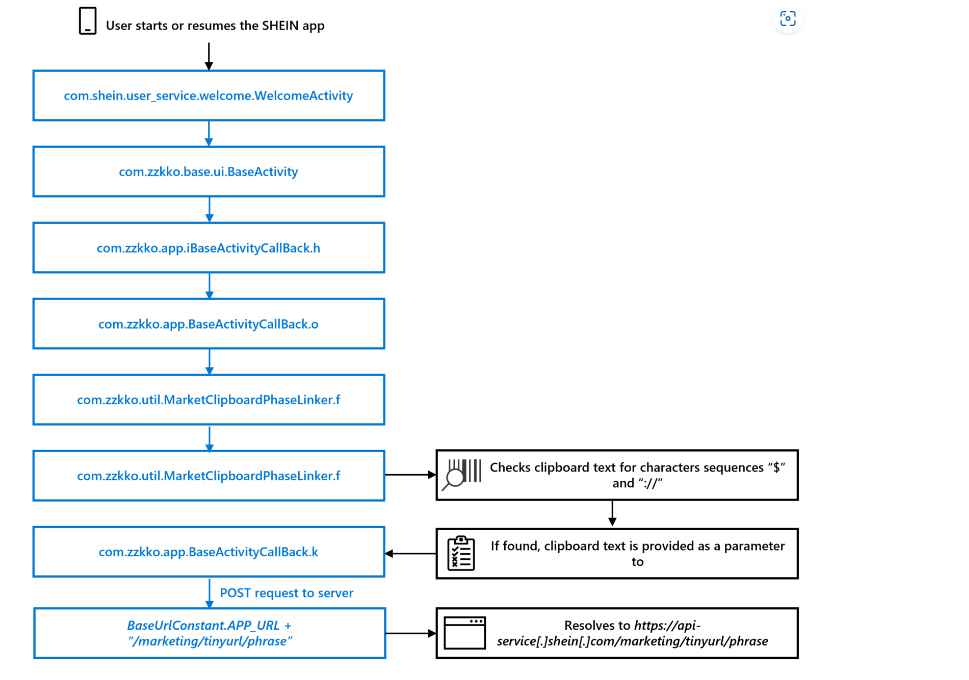

Microsoft descubrió que una versión anterior de la aplicación SHEIN para Android leía periódicamente el contenido del portapapeles en un dispositivo Android y, si se presentaba un patrón particular, enviaba el contenido del portapapeles a un servidor remoto. Esto se descubrió después de que la empresa descubriera que la aplicación SHEIN para Android fue desarrollada por SHEIN. No tenemos conocimiento directo de ninguna intención nefasta detrás del comportamiento, pero después de realizar un análisis, determinaron que este comportamiento no es necesario para que los usuarios completen los objetivos que se han fijado dentro del programa.

La aplicación para Android de SHEIN ya está disponible en Google Play Store, donde ya se ha descargado más de 100 millones de veces. Aunque el comportamiento del portapapeles de SHEIN no implicaba ninguna intención maliciosa, este escenario de ejemplo demuestra los peligros que podrían traer las aplicaciones instaladas. Estos riesgos incluyen aquellas aplicaciones que son muy populares y se pueden descargar a través de la tienda de aplicaciones oficial de la plataforma. Informaron a Google, la empresa que administra Play Store, de nuestros descubrimientos, lo que posteriormente llevó al equipo de seguridad de Android a realizar una investigación. En mayo de 2022, Google notificó que el comportamiento había sido eliminado de la aplicación y verificaron que así era.

Para validar los resultados de este análisis estático, realizaron un examen dinámico de la aplicación, que consistió en descargarla de Google Play Store e instalarla en un smartphone Samsung con Android 9.

Para investigar cómo interactúa una aplicación con el portapapeles, utilizaron Frida para interceptar las llamadas realizadas a los métodos android.content.ClipboardManager.getText y com.zzkko.util.MarketClipboardPhaseLinker.f. Frida también fue utilizada por el equipo para eludir la fijación del certificado de la aplicación y así permitir el uso de Burp Proxy con el fin de analizar el tráfico de la red.

Como se demostró en este caso relacionado con SHEIN, las aplicaciones de Android pueden realizar una llamada a la API android.text.ClipboardManager para leer o escribir en el portapapeles del dispositivo sin solicitar primero la aprobación del usuario ni ningún permiso particular de Android. Esto se debe a que estas acciones no requieren que Android administre el portapapeles. La interfaz de programación de aplicaciones (API) de ClipboardManager hace posible que las aplicaciones simplifiquen ciertas acciones del usuario, como seleccionar rápidamente texto para copiar. Sin embargo, normalmente no se debería exigir que las aplicaciones utilicen esta API porque el editor de métodos de entrada del dispositivo (teclado), que es una aplicación separada, maneja la mayoría de las tareas de copiar y pegar.

Incluso el comportamiento en las aplicaciones que parece ser inofensivo puede ser abusado con fines dañinos, a pesar de que el equipo no tiene conocimiento de ninguna intención malévola por parte de SHEIN. Toda la información que se copia y pega corre el peligro de ser robada o manipulada por atacantes si los portapapeles son objeto de amenazas. Esto incluye contraseñas, detalles financieros, datos personales, direcciones de billeteras de criptomonedas y otra información confidencial.

Créditos: Jarvis Wagner