Mastodon ha estado en el centro de atención como resultado del éxodo de ex usuarios de Twitter que abandonaron la plataforma en respuesta a la turbulencia provocada por la compra de Twitter por parte de Elon Musk. Para muchos miembros de la comunidad de seguridad de la información que han cambiado de twittear a “tootear” en el sitio, se ha convertido en su lugar de reunión favorito.

Hay muchas instancias de la red social Mastodon son susceptibles a vulnerabilidades de configuración. Se acaba de descubrir que la instancia de infosec.exchange Mastodon se cargó en depósitos de almacenamiento sin restricciones de acceso. Al explotar estas vulnerabilidades, pudo reemplazar la imagen de perfil de todos con un meme almacenado en infosec.exchange Instancia de Mastodon.

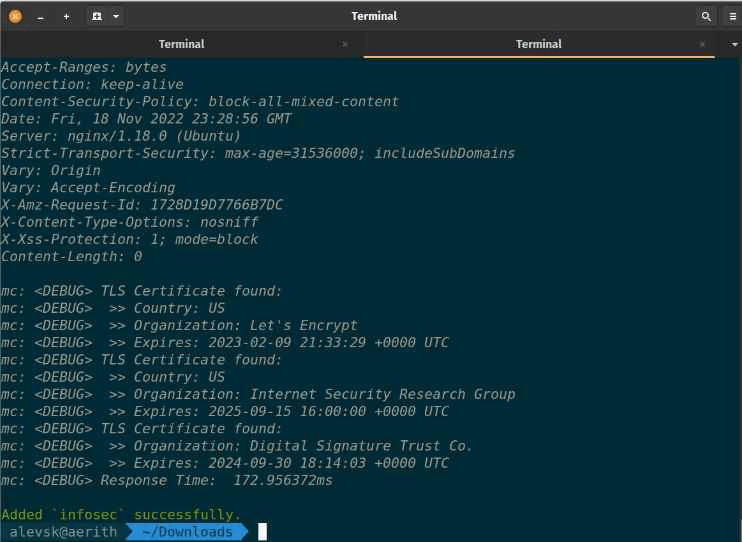

Un breve vistazo al código fuente de la página indica que https://media.infosec.exchange/infosecmedia es la fuente del material. Esto parece una respuesta xml de AWS S3, y la respuesta también dice “minio” para indicar que se está utilizando MinIO.

Para que el navegador o cualquier otro cliente, pueda acceder a esos recursos, los depósitos deben tener acceso de lectura anónimo.

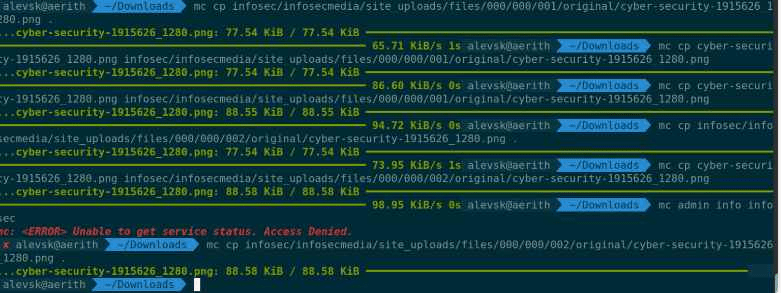

Las vulnerabilidades permiten que cualquiera pueda usar un programa como MinIO Client para consultar dichos recursos. Para obtener datos de los depósitos, los clientes s3 no requieren ningún tipo de autenticación. Pudo enumerar todo el contenido gracias a esto. Allí había otros archivos a los que podía acceder usando credenciales anónimas, similar a una vulnerabilidad de Directory Traversal.

Cualquier actor de amenazas puede obtener todos los archivos en el servidor explotando esta vulnerabilidad, incluidos los intercambiados a través de mensajes directos, también es posible eliminar todos los archivos del servidor y cambiar la imagen de perfil de todos, pero también era factible modificar todos los archivos actuales.

Mastodon ha corregido esta vulnerabilidad, pero esta u otras similares podrían existir en otros sistemas de Mastodon.

Créditos: Raúl Martínez