Usuarios de Microsoft Office 365 de todo el mundo están expuestos a una nueva campaña maliciosa de phishing dirigida a empleados de compañías financieras, servicios de atención médica, aseguradoras, compañías manufactureras, telecomunicaciones y organizaciones públicas.

Esta campaña podría representar un alto riesgo para las compañías afectadas, ya que incluso los empleados que han recibido capacitación en seguridad informática podrían ser engañados por estos mensajes aparentemente legítimos.

Más de 100 de sus clientes han sido afectados por este ataque, revelado poco después de que este mismo equipo de investigadores descubriera que alrededor del 50% de estos ataques son capaces de esquivar los mecanismos de protección de Microsoft contra amenazas avanzadas.

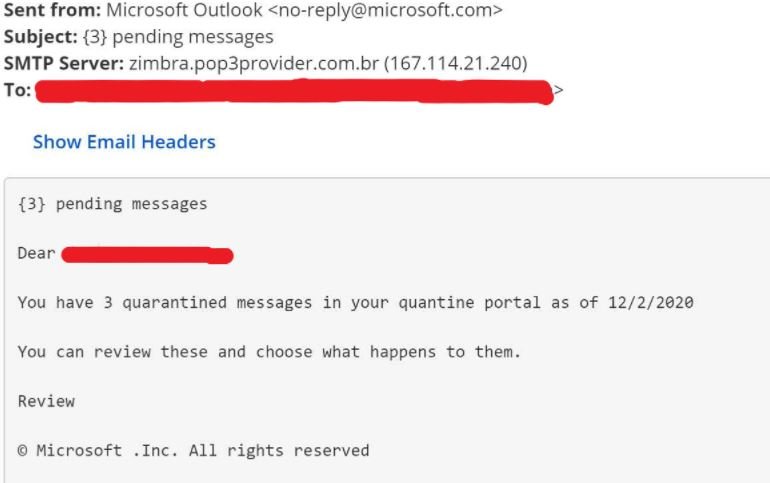

Este ataque utiliza una técnica de suplantación de dominio que se presenta cuando la dirección de un email fraudulento coincide plenamente con el dominio falsificado. Gracias a esto, los actores de amenazas envían mensajes desde dominios aparentemente legítimos con el objetivo de engañar a los usuarios afectados.

Para dar mayor credibilidad a la estafa, los criminales usan un lenguaje formal, agregando un tono de urgencia que infunde el nerviosismo e impide a las víctimas detectar el peligro latente. El mensaje incluye un enlace que redirige a los usuarios a un portal fraudulento en el que su información confidencial será capturada y enviada a los servidores de los atacantes.

En dicho portal se pide a los usuarios ingresar sus credenciales de inicio de sesión para Office 365; de este modo los actores de amenazas recolectan los nombres de usuario y contraseñas necesarias para obtener acceso ilegítimo a información confidencial que a la postre será ofrecida a la venta en foros de dark web.

Un hecho destacable sobre esta campaña fraudulenta es que la falsificación completa de un dominio web no se considera un ataque altamente sofisticado, por lo que las medidas de seguridad convencionales (como Secure Email Gateway) son perfectamente capaces de detectar y mitigar estos incidentes. A continuación, se presenta un ejemplo de ataque proveniente de un dominio <Esta dirección de correo electrónico está siendo protegida contra los robots de spam. Necesita tener JavaScript habilitado para poder verlo.>, que falló en su intento de eludir un mecanismo de seguridad.

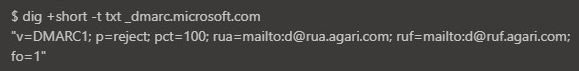

No obstante, los expertos descubrieron que los servidores de Microsoft no aplican el protocolo DMARC, por lo que este tipo de emails no son reconocidos como maliciosos por los controles de seguridad, como Office 365 EOP y ATP. Para empeorar la situación, Microsoft está dentro de las 5 compañías más afectadas por la falsificación de dominios.

Créditos: Alisa Esage