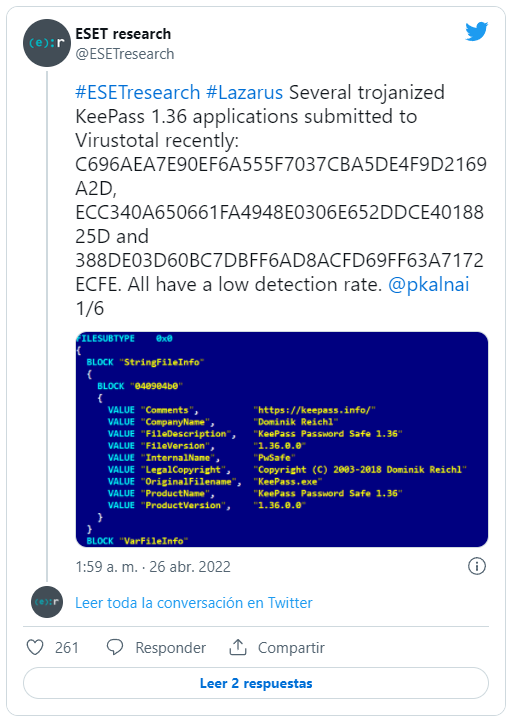

A través de la cuenta oficial de Twitter de ESET Research el investigador Peter Kalnai ha reportado varias muestras de KeePass conteniendo malware del grupo norcoreano Lazarus.

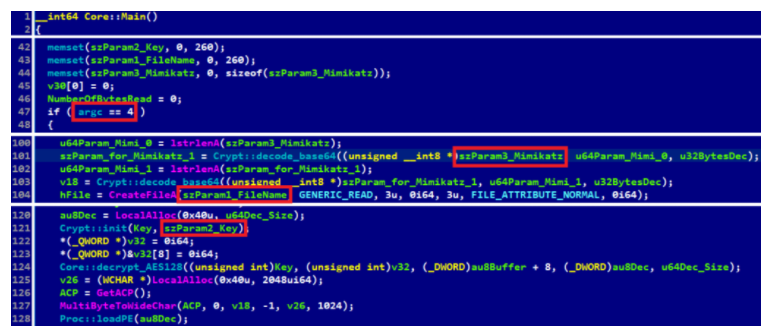

Las muestras detectadas se asemejan a un caso ocurrido en abril de 2021, cuando se utilizó una versión maligna de KeePass para atacar a un proveedor de aparatos industriales en Filipinas. Del mismo modo que en dicho ataque se emplea una versión de Mimikatz, una utilidad de código abierto que permite extraer información de credenciales en Windows.

Además, para desencadenar el malware se requieren tres parámetros:

➤ Ubicación de un Mimikatz encriptado en el sistema de archivos.

➤ La clave para desencriptar Mimikatz.

➤ Un argumento codificado doblemente en base64 para Mimikatz. Dicha cadena puede ser similar a "privilege::debug,lsadump::dcsync /domain: /all /csv".

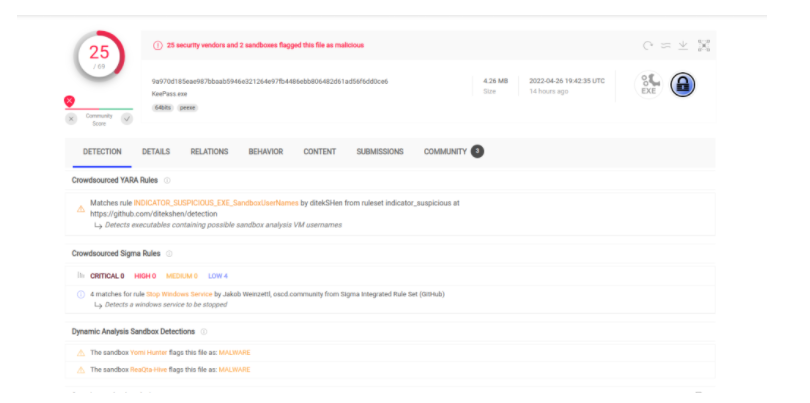

A continuación, detallamos los indicadores de compromiso (IOCs) de las muestras encontradas por ESET Research:

➤ C696AEA7E90EF6A555F7037CBA5DE4F9D2169A2D

➤ ECC340A650661FA4948E0306E652DDCE4018825D

➤ 388DE03D60BC7DBFF6AD8ACFD69FF63A7172ECFE

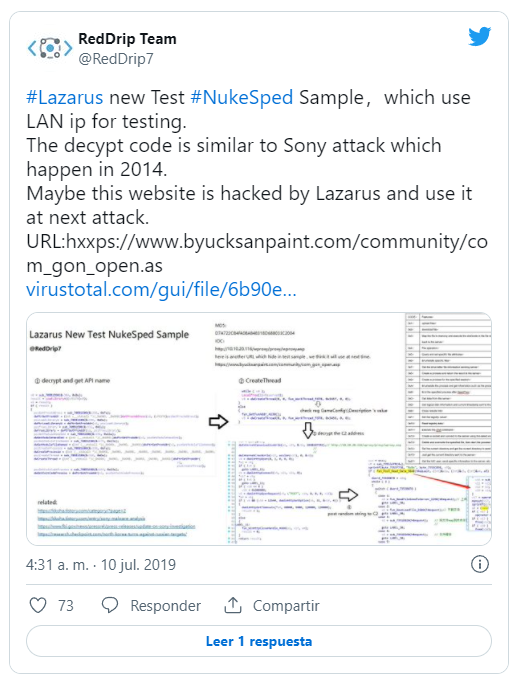

La atribución de estas muestras al grupo Lazarus vienen determinada por la existencia de un fichero DLL conocido que es usado frecuentemente por los backdoors de este APT (T_DLL.dll) desde julio de 2019, detectado en un troyano NukeSped, del mismo grupo.

Créditos: Javier Aranda