Los equipos de seguridad de Opera revelaron la detección de seis vulnerabilidades críticas que residen en Privoxy, el software proxy de código abierto de la compañía. Los desarrolladores del popular navegador basado en Chromium comenzaron una serie de publicaciones en su blog para dar seguimiento a la situación.

Como se menciona, la primera investigación de Opera se centra en Privoxy, lanzado en 2001 y descrito como un proxy web sin almacenamiento en caché con avanzadas capacidades de privacidad y eliminación de anuncios molestos en línea. Privoxy alguna vez fue la forma principal para ingresar a la red Tor y aún es empleado por Tor Project.

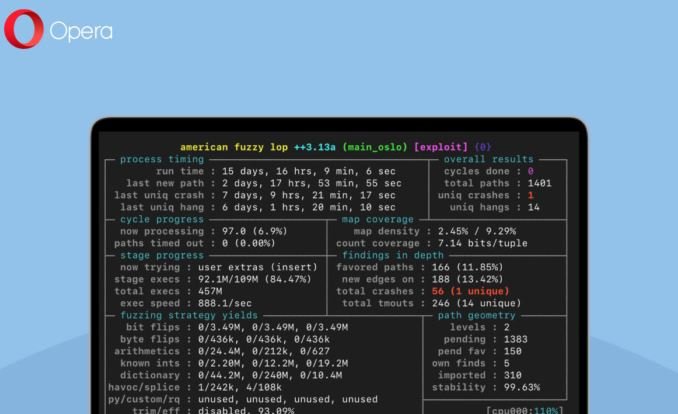

Al realizar un análisis de seguridad, Opera detectó múltiples errores en la forma en que esta herramienta maneja los datos ingresados, usando su propio marco de fuzzing del proxy de código abierto, junto con el análisis parcial con un separador con el fin de detectar errores tal como se presentarían en escenarios reales.

Las siguientes fallas fueron encontradas en todas las versiones de Privoxy anteriores a 3.0.32:

► CVE-2021-20276: Desbordamiento del búfer en pcre_compile (), que podría conducir a un escenario de denegación de servicios (DoS)

► CVE-2021-20217: un error de afirmación desencadenado por una solicitud CGI especialmente diseñada que lleva a condiciones DoS

► CVE-2021-20272: Error de afirmación en la puerta de enlace de configuración que podría causar bloqueos del sistema

► CVE-2021-20273: Si Privoxy está desactivado, puede presentarse un escenario DoS a través de una solicitud CGI especialmente diseñada

► CVE-2021-20275: Una lectura no válida en chunked_body_is_complete () podría conducir a un bloqueo del sistema afectado

► CVE-2021-20274: Error de desreferencia de puntero NULL que puede provocar un bloqueo del sistema

Estos problemas residen en la puerta de enlace de configuración interna del proxy, tecnología empleada para alterar las configuraciones de Privoxy durante una sesión del navegador sin acceder al servidor principal. Es posible realizar esta modificación visitando http://p.p/ o http://config.privoxy.org en la mayoría de las configuraciones.

Al respecto, el ingeniero de seguridad en Opera Joshua Rogers menciona: “La capacidad de bloquear el sistema a través de anuncios usando Privoxy es fatal, ya que puede causar daños severos y resultar en ataques muy lucrativos para los usuarios afectados.”

Durante el análisis de seguridad, Opera también encontró otros cinco errores que incluían comportamiento indefinido de la herramienta, lecturas de memoria no inicializadas y dos fallas en el código del “Modo Fuzzing” en Privoxy.

Créditos: Alisa Esage